Windows hat bei der Präsentation von der Sicherheit von Windows S geschwärmt. Dadurch, dass nur geprüfte Apps aus dem Windows Store darauf installiert werden kann, soll Malware keine Chance haben. Das stimmt so nicht ganz.

Wer solche Ankündigungen macht, braucht sich natürlich nicht zu wundern, dass Personen antreten, das Gegenteil zu beweisen. So auch hier. So auch Sicherheitsexperte Matthew Hickey. Wäre er mit seinem Vorhaben gescheitert, wäre das keiner Erwähnung Wert gewesen. Er ist aber nicht gescheitert.

Knapp drei Stunden brauchte er, um Vollzugriff zu erlangen. Das ist allerdings nicht so einfach. Die Beschränkung auf Apps aus dem Store ist ein Hindernis. Es gibt aber noch ein weiteres. Windows 10 S erlaubt es den Nutzern nicht, etwas zu installieren, was nicht notwendig ist. Heißt im Klartext, dass auf Scripting Tools oder PowerShell für das Vorhaben nicht zugegriffen werden kann.

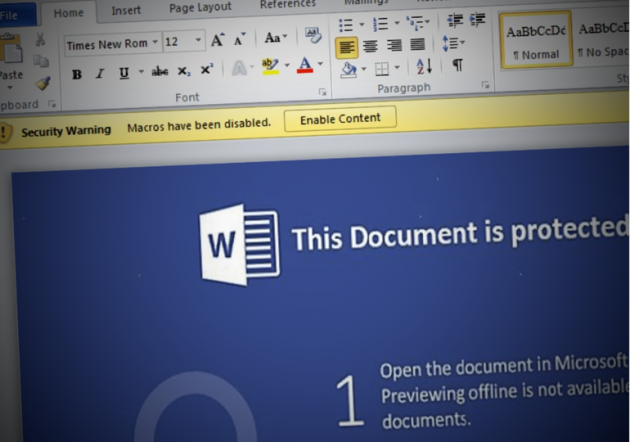

Also musste ein anderer Angriffspunkt her. Den fand Hickey schließlich in Word-Makros. Über ein Administratoren-Konto wurde die vorher präparierte Datei eingeschleust. Dadurch war er in der Lage, Schadcode auszuführen. Im Kern ging es darum, dass er in einem autorisierten Prozess die Beschränkung Windows Store außer Kraft setzte und so das System übernehmen konnte. Die Details könnt ihr bei zdnet nachlesen.

Windows 10 S ist also wie jedes andere Programm zu knacken. Aber der Aufwand ist deutlich größer als bei einem normalen Windows. Bei zdnet war man überrascht, welcher Aufwand nötig war, um Windows 10 S zu übernehmen.

zdnet via Mobilegeeks