Wer häufig neue Clients in sein WLAN einbindet, der wird den Login-Komfort durch WiFi Protected Setup (WPS) zu schätzen wissen. Doch nicht in allen Access Points ist WPS gemäß den Vorgaben eingebunden, weshalb Sicherheitslecks entstehen können. Wir erklären die Hintergründe und geben Tipps, wie man die Eingabe der WLAN-Passphrase umgehen kann und trotzdem auf der sicheren Seite ist.

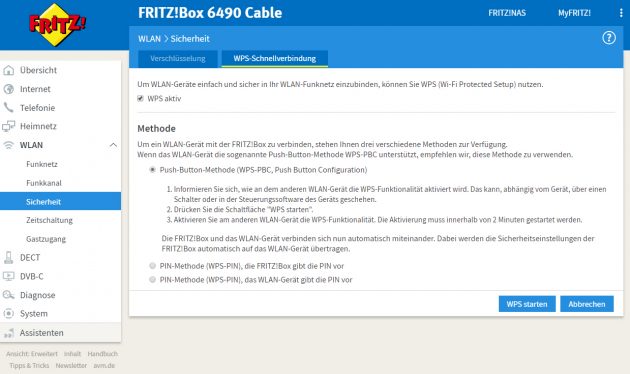

Standardisiert wurde WPS vom Industriekonsortium WiFi Alliance, um Nutzern die Eingabe der (hoffentlich) langen Passphrase zu ersparen und Clients einfacher ins verschlüsselte WLAN einzubinden. Die Konfigurationsautomatik lässt sich entweder auf Knopfdruck (WPS-PBC) oder durch PIN-Eingabe (WPS-Pin) umsetzen. Dadurch soll die Authentifizierung zwischen Client und Router sowie die Konfiguration automatisch erfolgen.

➦ WLAN-Router bei notebooksbilliger.de

WPS-PBC

Bei WPS-PBC, also der Knopfdruck-Methode, wird das WLAN vom Access Point für kurze Zeit unverschlüsselt für WPS-fähige Geräte ausgesendet. Der WPS-Knopf befindet sich am Router, wodurch man Zugang zum Gerät haben muss, um die Funktion zu aktivieren. Der erste Client, der sich anmeldet, erhält die Zugangsdaten und speichert sie ab. Im Optimalfall ist der Client innerhalb weniger Sekunden mit dem Router verbunden, worauf das WLAN-Signal wieder verschlüsselt ist und der neue Client sich regulär anmeldet. Kommt keine Verbindung zustande, deaktivieren die meisten Router WPS-WLAN nach rund zwei Minuten automatisch.

Dass das WLAN-Signal für einen kurzen Moment unverschlüsselt ausgesendet wird, ist kein so großes Sicherheitsrisiko, wie man im ersten Moment annimmt. Der Zeitraum zwischen Aufhebung der Verschlüsselung und dem Login des Clients ist relativ kurz. Ein Angreifer müsste wissen, wann das WLAN unverschlüsselt ist und sofort den Login-Versuch starten. Händisch gelingt das eigentlich nur durch Zufall. Die SSID ist weiterhin mit aktiver Verschlüsselung gekennzeichnet, wodurch der WPS-Status des Signals von außen nicht erkennbar ist. Kommt eine WPS-Verbindung nicht im ersten Versuch zustande, kann der seltene Fall eingetreten sein, dass sich ein Angreifer während des aktiven WPS-Modus eingeklinkt hat. Dann sollte man nicht sofort erneut einen neuen Versuch starten, sondern zuerst im Router-Interface nach einem ihm unbekannten Client Ausschau halten und diesen gegebenenfalls aussperren, die WLAN-Passphrase sowie die SSID ändern und in Zukunft auf WPS-PBC verzichten.

WPS-Pin

Im Unterschied zur WPS-PBC-Methode ist WPS-Pin immer aktiv. Der Access Point wartet ständig auf die Anfragen neuer Clients, um ihm eine achtstellige PIN in zwei Teilen zu schicken. Erst nachdem der Client den ersten Teil korrekt zurückgesendet hat, schickt der Access Point die zweite Hälfte der PIN zum Client. Kommt auch die zweite Hälfte der PIN korrekt zum Router zurück. Ist die Authentifizierung erledigt, folgt die Anmeldung mit der eigentlichen WLAN-Passphrase.

Laut den Spezifikationen des Industriekonsortiums WiFi Alliance sollte ein WPS-Pin-fähiger Access Point über ein Display verfügen, das die für jeden Login neu generierte Pin anzeigt, damit der Nutzer diese zur Authentifizierung am Client eingeben kann. Doch die Hersteller von Access Points machen es sich bei der Integration von WPS-Pin häufig sehr einfach. Schlechtes Beispiel sind die WLAN-Mietrouter von Vodafone Kabel, bei denen man die PIN über die MAC-Adresse, die sich mit spezieller Software leicht von außerhalb auslesen lässt, ableiten konnte. Erst ein Software-Update hat die Sicherheitslücke behoben.

Viele Router verwenden eine starre PIN, die beispielsweise auf einem Sticker am Gehäuse notiert ist. Eine starre PIN ist durch einen Brute-Force-Angriff innerhalb weniger Stunden geknackt, wenn der Router die Anzahl der Authentifizierungsversuche nicht beschränkt. Ob der eigene WLAN-Router WPS-Pin nach den Vorgaben implementiert hat, kann man nicht so einfach in Erfahrung bringen. Die größten IT-Portale berichten aber regelmäßig über Sicherheitslücken, sobald diese bekannt werden. Möchte man sein WLAN bedenkenlos nutzen, sollte man auf den Einsatz von WPS-Pin verzichten und eine gute Passphrase einsetzen. Was ein sicheres Passwort ausmacht, haben wir im Artikel Tipps zum Erstellen von sicheren Passwörtern zusammengefasst.

WPS-NFC

Vor zwei Jahren hat die WiFi Alliance die Nahfeldkommunikation NFC zum WPS-Standard hinzugefügt. Die Implementierung von WPS-NFC ist aber keine Voraussetzung für Hersteller, ihre Geräte mit WPS-Kompatibilität bewerben zu dürfen. Dafür reichen WPS-PBC und WPS-Pin aus. Das WPS-NFC-Verfahren gilt als ziemlich sicher: Access Point und Client muss man zur Authentifizierung bis auf wenige Zentimeter aneinanderhalten, damit sie die automatische Konfiguration starten. Wie bei WPS-PBC muss man bei der NFC-Methode Zugang zum Access Point haben, um einen Client einbinden zu können.

Fazit

WPS soll Anwendern die Eingabe von umständlichen und langen WLAN-Passphrasen ersparen und davor bewahren, aus Bequemlichkeit auf eine unsichere und zu kurze Passphrase zurückzugreifen, um Logins von WLAN-Clients zu beschleunigen und komfortabler zu machen. Außerdem lassen sich durch WPS kleine Geräte ohne eigenes Display und Eingabemöglichkeiten komfortabler und schneller in ein Netzwerk integrieren. Als sicher gelten aktuell nur die Methoden WPS-NFC und WPS-PBC. Auch wenn über WPS-PBC der Access Point auf Knopfdruck kompatiblen Clients das WLAN unverschlüsselt anbietet und die Authentifizierung sowie Konfiguration automatisch umsetzt. Weil das WLAN in diesem Fall nur temporär für einige Sekunden und bestimmte Clients unverschlüsselt übertragen wird, behält ein Administrator den Überblick und erkennt die seltenen, unbefugten Logins sofort. Bei der Implementierung von WPS-Pin haben einige Hersteller von Access Points geschlampt, weshalb von dem Einsatz dieser Methode abzuraten ist, auch weil sie dauerhaft eingeschaltet ist. In allen Fällen wichtig ist, die Router-Firmware auf dem aktuellen Stand zu halten, wodurch Sicherheitslecks geschlossen werden können.