Schlechte Nachrichten: Die gestern publik gewordene Sicherheitslücke in Intel-Prozessoren betrifft auch andere CPUs!

Gestern hatten wir bereits über eine gravierende Sicherheitslücke berichtet, die so ziemlich alle Intel-Prozessoren betreffen soll. Heute wissen wir: Die Lage ist sogar noch ernster als zunächst angenommen! Es handelt sich nicht nur um eine einzelne Sicherheitslücke, außerdem sind auch AMD- und ARM-Prozessoren zumindest teilweise betroffen, was neben fast allen PCs auch viele Smartphones mit einschließt!

Derzeit herrscht angesichts der jüngsten Entwicklungen und bekanntgewordenen Erkenntnisse weitläufig noch ein erhebliches Maß an Verunsicherung. Darum hier für euch ein Überblick über den aktuellen Stand der Dinge sowie wichtige Informationen zum Sachverhalt. Insgesamt sind drei verschiedene Sicherheitslücken bekannt, diese werden von den Sicherheitsexperten mit den Namen „Meltdown“ bzw. „Spectre“ bezeichnet. Spectre umfasst dabei zwei der Lücken.

Ursprung der Sicherheitslücken Meltdown und Spectre

Im Juni 2017 entdeckten mehrere Google-Sicherheitsexperten des Project Zero Teams ernstzunehmende Sicherheitslücken im Zusammenhang mit spekulativ ausgeführten Prozessen in aktuellen Prozessoren. Die Arbeiten an möglichen Lösungen begannen unmittelbar, ursprünglich wollte man das Thema am 9. Januar öffentlich machen. Aufgrund von Gerüchten und frühzeitig durchgesickerten Informationen sowie der damit einhergehenden Gefahr von Exploits, welche die User unvorbereitet treffen könnten, entschloss man sich für eine frühere Publizierung.

Die Sicherheitslücke Meltdown

Sicherheitslücke #1 hört auf den Namen Meltdown. Zusammengefasst handelt es sich hierbei um einen Exploit, der unprivilegierten Prozessen das Lesen von Kernel-Memory ermöglicht – ohne vorherige Sicherheitsabfrage. In Versuchen gelang es den Sicherheitsexperten von Google so u.a., an gespeicherte Passwörter aus dem Password Manager von Firefox 56 zu kommen.

Nach derzeitigem Kenntnisstand sind davon „nur“ Intel-CPUs betroffen – allerdings alle seit 1995 hergestellten Intel-CPUs mit Ausnahme von Intel Atom-Prozessoren vor 2013 und Itanium-Prozessoren im Allgemeinen. Demzufolge ist auch Apple mit seinen Macs von dem Problem betroffen. Den Sicherheitsforschern gelang es zwar nicht, Meltdown auch auf AMD- und ARM-CPUs unter den ansonsten gleichen Bedingungen zu reproduzieren. Nach ihrer Einschätzung könnten jedoch auch diese angreifbar sein, da auch bei diesen Chips gewisse Abläufe und Funktionsweisen der beobachteten Prozesse darauf hindeuten.

Wenn ihr euch noch weiter informieren wollt, dann ist der komplette Meltdown Untersuchungsbericht der Sicherheitsexperten von Google Project Zero die bis dato wohl umfassendste Quelle. Dieser Bericht liegt als PDF in englischer Sprache vor.

Die Sicherheitslücke Spectre

Unter dem Namen Spectre sind die Sicherheitslücken #2 und #3 zusammengefasst. Diese Exploits sind dem Vernehmen nach zwar schwerer auszunutzen als dies bei Meltdown der Fall ist, allerdings sind sie auch schwerer zu beheben bzw. zu verhindern (mehr dazu im nächsten Abschnitt). Und zu allem Überfluss betrifft Spectre nicht nur Intel-CPUs wie z.B. Ivy Bridge, Haswell und Skylake, sondern auch AMD Ryzen CPUs und sogar ARM Prozessoren von z.B. Samsung und Qualcomm, die man heutzutage in einer Vielzahl von Smartphones findet.

Auch die Ursache für die „Spectre“ Sicherheitslücke ist der grundlegenden Funktionsweise moderner CPUs geschuldet, wonach verschiedene Prozesse spekulativ im Voraus ausgeführt werden, um diese bei Bedarf dann tatsächlich schneller ausführen zu können. Der Angriff setzt jedoch an einer etwas anderen Stelle an: Wird ein Prozess nicht benötigt, dann wird dieser gestoppt bzw. rückgängig gemacht. Dies an sich wäre wohl kein Problem, doch wie sich herausstellte, bleiben sogenannte „side effects“ (also Seiteneffekte) nachweisbar. Dadurch ist es möglich, mit einer Timing-basierten Seitenkanalattacke auf Speicher zuzugreifen, auf den man nicht zugreifen können sollte.

Auch der komplette Spectre Untersuchungsbericht sei euch an dieser Stelle ans Herz gelegt. Abermals als PDF in englischer Sprache.

Meltdown und Spectre: Schnelle Updates und Patches als (vorläufige) Lösungen

Diverse Sicherheitsexperten arbeiten bereits mit Hochdruck an verschiedenen Firmware-Updates und Software-Patches, um die Sicherheitslücken best- und schnellstmöglich zu stopfen. Einige Updates sind sogar schon fertig, u.a. von Windows. Wundert euch einfach nicht, wenn ihr in nächster Zeit das Gefühl haben solltet, mit Updates überschwemmt zu werden. Nachteil: Viele Updates und Patches führen unvermeidlich zu Performance-Einbußen. Immerhin sollen diese aber weniger schwerwiegend ausfallen, als zunächst befürchtet wurde. Wobei es da abhängig von Prozessoren und Anwendungen wohl Schwankungen gibt und wir abwarten werden müssen, bis wir darüber ganz genau Bescheid wissen.

Während einfaches Patchen in Bezug auf Meltdown die Sicherheitsprobleme allem Anschein nach einigermaßen sicher beheben sollte, sehen sich die Entwickler im Falle von Spectre deutlich größeren Herausforderungen gegenüber. Aufgrund der Funktionsweise der Exploits stehen sie vor einer Menge Arbeit. An zentraler Stelle könnte diese Sicherheitslücke nur durch Änderungen an der Hardware, also an den CPUs selbst geschlossen werden, was praktisch nicht wirklich umsetzbar ist. Stattdessen müssen viele Anwendungen einzeln gepatcht werden, um der Sache Herr zu werden.

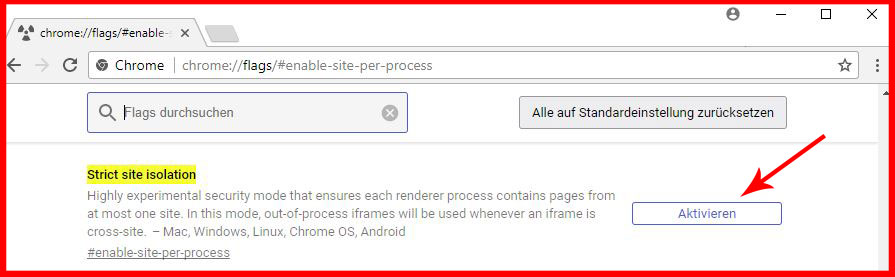

So ist für Chrome-Nutzer bereits eine Gegenmaßnahme verfügbar, die auf den Namen Site Isolation hört. Damit soll verhindert werden, dass über den Browser ungewollt auf eure Informationen zugegriffen werden kann oder sogar wichtige Daten gestohlen werden können. Um Strict Site Isolation zu aktivieren, kopiert ihr im Chrome-Browser einfach folgende Zeile in die URL-Adresszeile, um euch das Aktivierungsfeld anzeigen zu lassen:

chrome://flags#enable-site-per-process

Welche Google-Anwendungen und -Produkte ebenfalls bestimmte Sicherheitsmaßnahmen seitens des Anwenders benötigen und welche nicht, könnt ihr im Google Security Blog nachlesen.

Was sagen eigentlich die Chip-Hersteller Intel und AMD?

Seitens AMD sagte man gegenüber CNBC, dass es drei Varianten von Exploits im Zusammenhang mit spekulativer Ausführung von Prozessen gebe, wobei verschiedene CPU-Hersteller unterschiedlich stark betroffen seien. Von allen drei Varianten sei AMD jedoch nicht betroffen, das Risiko für AMD Prozessoren tendiere gegen Null. Die Formulierung ist natürlich bewusst so gewählt, dass durchaus die eine oder andere Variante der Exploits auch AMD-CPUs betreffen könnte.

Intel setzt sogar noch einen drauf und behauptet zu glauben, dass diese Exploits nicht das Potenzial haben, Daten zu beschädigen, zu verändern oder zu löschen. Stimmt, es braucht jemanden mit genug krimineller Energie, der die Sicherheitslücke erst ausnutzt und Daten ggf. beschädigt, verändert, löscht – oder eben stiehlt. Darüber hinaus verweist Intel darauf, dass ja nicht nur Intel angreifbar ist, sondern das Problem diverse Geräte, Hersteller und Software-Lösungen betrifft.

Intel laviert also umher und möchte – für ein börsennotiertes Unternehmen in gewissem Maße auch nachvollziehbar – einen potenziellen (finanziellen) Schaden möglichst gering halten.

via computer base, caschys blog, intel newsroom und google project zero