Seit Kurzem machen News die Runde, dass AMD Ryzen CPUs von kritischen Sicherheitslücken betroffen seien. Urheber der Meldung ist die selbsternannte Security Firma „CTS-Labs“ aus Israel, die die Lücken in einem Whitepaper und per Pressemitteilungen veröffentlicht hat. Sofort wurde Skepsis laut, denn die Story schien nicht nur auf den ersten Blick mehr als merkwürdig.

Die angeblichen Sicherheitslücken, so sie denn tatsächlich umsetzbar sind, umschreiben die Möglichkeit, Vollzugriff auf ein betroffenes System zu erlangen. Die Ursache dafür sieht CTS-Labs ähnlich gelagert, wie die erst kürzlich veröffentlichen Spectre und Meltdown Lücken, von denen primär Intel, aber auch AMD und ARM betroffen waren und sind.

Erstmal zu den beschriebenen Sicherheitslücken:

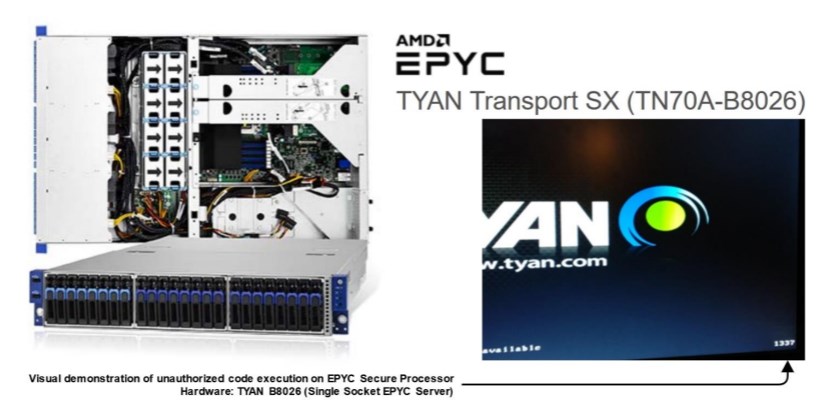

Bei der „Masterkey“ getauften Lücke geht es um die wohl – theoretisch – schwerwiegendste: Per manupuliertem BIOS-Update lässt sich theoretisch der dedizierte Secure Processor manipulieren, sodass Schadcode direkt darüber ausgeführt werden kann. Die Lücke ist deshalb in der Theorie die schwerwiegendste, da diese eingespielte Malware auch eine Neuinstallation des Betriebssystems übersteht und von normalen Virenscannern auch nicht gefunden oder beseitigt werden kann.

Ryzenfall und Fallout zielen darauf ab, dass es theoretisch möglich sei, das im Prozessor integrierte Secure OS anzugreifen und zu modifizieren. Darüber könnte dann wiederum die „Masterkey“ getaufte Lücke aufgegriffen und ein modifiziertes BIOS installiert werden.

Chimera zielt darauf ab, dass laut den Informationen von CTS-Labs ASMedia Chips verwendet wurden, die, Zitat:

„have sub-standard security and no mitigations against exploitation. They are plagued with security vulnerabilities in both firmware and hardware, allowing attackers to run arbitrary code inside the chip, or to re-flash the chip with persistent malware.“

Frei übersetzt: ASMedia Chips werden als generell unsicher und von Sicherheitslücken geplagt dargestellt. Es soll laut dem Whitepaper möglich sein, diesen Chipsatz über den Treiber zu manipulieren. Nötig ist dafür ein manipulierter, aber digital signierter Treiber, der als Administrator auf dem System ausgeführt wird.

Soweit zu den theoretischen Risiken. Ob diese Lücken bestehen oder nicht möchte ich hier mangels Fachwissen nicht beurteilen, allerdings gibt es bereits im Whitepaper selbst sehr viele Punkte, die sehr skeptisch machen. Zum einen hat CTS-Labs zunächst die Presse informiert, erst danach hat man sich mit einer 24 Stunden Frist an AMD gewandt. Diese 24 Stunden Frist ist extrem unüblich, im Normalfall werden 90 Tage bzw. 3 Monate angesetzt. Im Fall von Meltdown und Spectre war die Vorlaufzeit bis zur Veröffentlichung sogar noch größer. Und der einzige „Nachweis“ für den Chimera Exploit? Ein Foto, auf dem ein BIOS Screen zusätzlich „1337“ in der unteren rechten Ecke anzeigt. Für die anderen Exploits und Lücken gibt es keinerlei Nachweise.

Dann ist da das Whitepaper selbst. Es liefert keinerlei Proofs of Concept oder technische Details, sondern beschränkt sich auf bildliche Darstellungen, einfache Erklärungen und sehr aggressiver Sprache gegen AMD. Im Normalfall beschränken sich derartige Whitepaper und Veröffentlichungen allerdings rein auf die technische, objektive Ebene. Viele Formulierungen seitens CTS-Labs deuten dagegen darauf hin, dass man gezielt einfach nur AMD und ASMedia, eine Tochterfirma von ASUS, angreifen will.

An der Stelle kommt dann auch Viceroy Research ins Spiel. Eine zweite Firma, die die „Ergebnisse“ von CTS-Labs aufgreifen. In einem Paper das betitelt ist mit „AMD – The Obituary,” also zu deutsch: AMD – Die Todesanzige. Objektiv und professionell ist anders. Auch hier handelt es sich primär um Panikmache ohne weitere Fakten, Proofs of Concept oder ähnliches. Steven von Gamersnexus fasst es ziemlich gut zusammen:

„The ravings of the Viceroy paper really look like that of a deranged lunatic“

Auch ein Blick auf die Firmengeschichte, so man sie denn als solche bezeichnen will, von CTS-Labs lässt Zweifel wachsen. Die Firma selbst existiert erst seit Mitte 2017 und hat bislang keine tatsächlichen Forschungsergebnisse zeigen können. Auch schlugen sämtliche Kontaktversuche seitens Gamersnexus, die die Geschichte ausführlich beleuchtet haben, fehl. Die Rufnummern sind entweder nicht vergeben oder ungültig. Die extra angeheuerte PR-Agentur, die offenbar nur aus einer Person besteht, ist ebenfalls nicht erreichbar. In der Security-Szene ist die Firma bislang gänzlich unbekannt.

Viceroy ist nicht einmal im Security Sektor tätig, sondern verdient mit Short Selling an der Börse ihr Geld. Ganz vereinfacht ausgedrückt verdienen sie also Geld durch sinkende Aktienkurse von Unternehmen. Laut Reuters gab es vor kurzem auch eine ungewöhnlich hohe Anzahl an Shortsellings bei AMD Aktien.

Wem das noch nicht reicht, der werfe noch einen Blick auf die Disclaimer beider Firmen. CTS Labs gibt so unter anderem an, ganz fest an seine Meinung zu glauben, alle Angaben basieren aber nur auf diesem Glauben und nicht zwangsläufig auf Fakten. Ok, Cool. Außerdem gibt man an, dass man ein finanzielles Interesse an den Veröffentlichungen hegt. Joa.

“the report and all statements contained herein are opinions of CTS and are not statements of fact.” […] “Although we have a good faith belief in our analysis and believe it to be objective and unbiased, you are advised that we may have, either directly or indirectly, an economic interest in the performance of the securities of the companies whose products are the subject of our reports.”

Viceroy Research geht sogar noch einen Schritt weiter und stellt mit folgender Aussage klar, dass man generell eher finanzielle Interessen verfolgt:

“We take a financial position in our research, and our readers should assume we have a position on the stock.”

Zudem will die ganze Truppe rund um Viceroy Research anonym bleiben. Angeblich aus Angst vor den Firmen, über die sie herziehen berichten. Ganz so anonym sind sie dann aber doch nicht mehr.

Zusammengefasst kann man vor allem festhalten, dass die ganze Angelegenheit sehr, sehr komisch riecht. Zwei Firmen ohne jegliche Reputation im Security Sektor, die beide nicht erreichbar sind, Whitepaper die keine technischen Erklärungen oder Proofs of Concept enthalten und am Ende Sicherheitslücken, die man nur mit physikalischem Administrator-Zugriff ausnutzen kann lassen die Geschichte eher aufgebauscht und herbeigeredet wirken.

Oh, und bevor ich es vergesse, es gibt noch Video-„Interviews“ der CTS-Labs Leute. Die offensichtlich vor einem Greenscreen aufgenommen wurden, in die man dann im Hintergrund Stockfotos von Büroräumen gebastelt hat. Und erwähnte ich schon, dass die Website der Sicherheitsforscher nur per ungesicherter HTTP-Verbindung, nicht aber per HTTPS erreichbar ist?

Wer sich die ganze Analyse von Gamersnexus ansehen will, hier das Video (Englisch) dazu:

DATENSCHUTZHINWEIS: Dieses Video ist im erweiterten Datenschutzmodus von YouTube eingebunden. Durch den Klick auf das Wiedergabesymbol willige ich darin ein, dass eine Verbindung zu Google hergestellt wird und personenbezogene Daten an Google übertragen werden, die dieser Anbieter zur Analyse des Nutzerverhaltens oder zu Marketing-Zwecken nutzt. Weitere Infos hier.

Zusammenfassen kann man die Lücken ziemlich einfach: Gebt niemandem Administrator-Zugriff auf euren PC oder euer Notebook. Und klebt keinen Zettel mit den Zugangsdaten an euren Monitor. Oder anders gesagt:

DATENSCHUTZHINWEIS: Dieses Video ist im erweiterten Datenschutzmodus von YouTube eingebunden. Durch den Klick auf das Wiedergabesymbol willige ich darin ein, dass eine Verbindung zu Google hergestellt wird und personenbezogene Daten an Google übertragen werden, die dieser Anbieter zur Analyse des Nutzerverhaltens oder zu Marketing-Zwecken nutzt. Weitere Infos hier.

Via Gamersnexus, Anandtech, moneyweb